ESET зафиксировала хакерскую атаку на серверы ДНР/ЛНР

Фото: в ходе кибероперации Groundbait в качестве "прикормки" использовались преимущественно фишинговые электронные письма (TechSpot)

Фото: в ходе кибероперации Groundbait в качестве "прикормки" использовались преимущественно фишинговые электронные письма (TechSpot)

Кроме того, обнаруженная словацкой антивирусной компанией кибероперация "Прикормка" была направлена против украинских чиновников и политиков

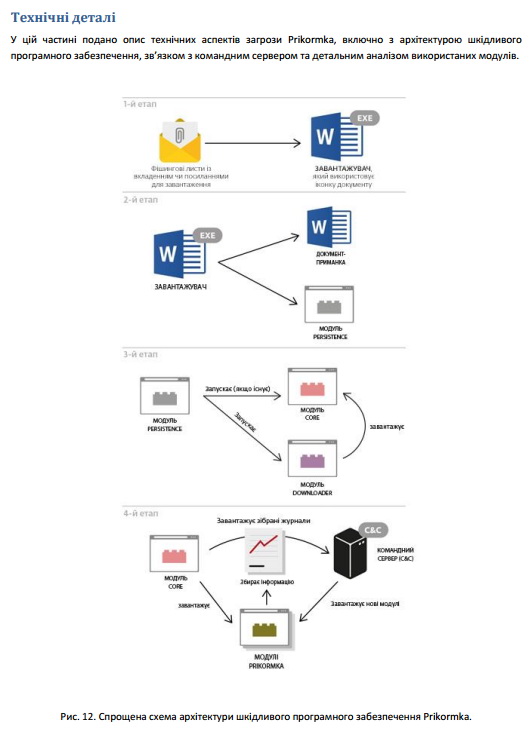

Cловацкая компания ESET, выпускающая антивирус NOD32, обнаружила компьютерную угрозу, используемую для проведения кибершпионской деятельности в отношении так называемых "властей" самопровозглашенных "ДНР/ЛНР", а также украинских чиновников, политиков и журналистов, в частности, "Правого сектора" и ряда религиозных организаций в Украине. Об этом в пятницу 20 мая сообщили в пресс-службе ESET.

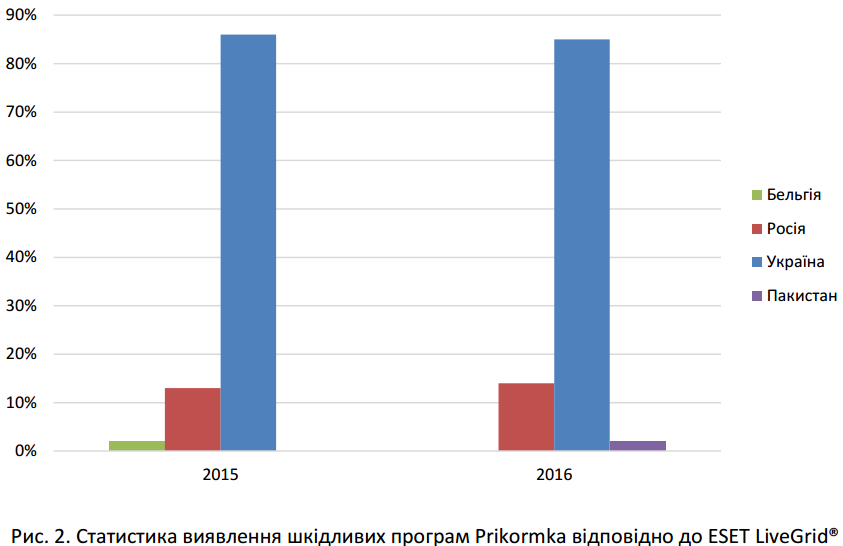

Как отмечается, вредоносная программа, детектируемая продуктами ESET как Win32/Prikormka, оставалась активной и незамеченной экспертами по безопасности, начиная с 2008 года, а пик ее распространения пришелся на третий квартал 2015.

Согласно полученным ESET данным, наибольшее количество обнаружений этого ранее неизвестного модульного семейства вредоносных программ было зафиксировано в Украине.

Как говорится в отчете, "злоумышленники демонстрируют свободное владение украинским и русским языками, а также полное понимание текущей политической ситуации в Украине".

"Наряду с вооруженным конфликтом на востоке Украины, страна сталкивается с многочисленными целевыми кибератаками (APTs), или так называемыми развитыми устойчивыми угрозами. Например, ранее мы обнаружили несколько кампаний с использованием уже хорошо известного семейства вредоносных программ BlackEnergy, одна из которых привела к массовому отключению электроэнергии на западе Украины. Но в ходе операции Groundbait используется ранее неизвестное вредоносное программное обеспечение", — отметил старший исследователь угроз ESET Роберт Липовский.

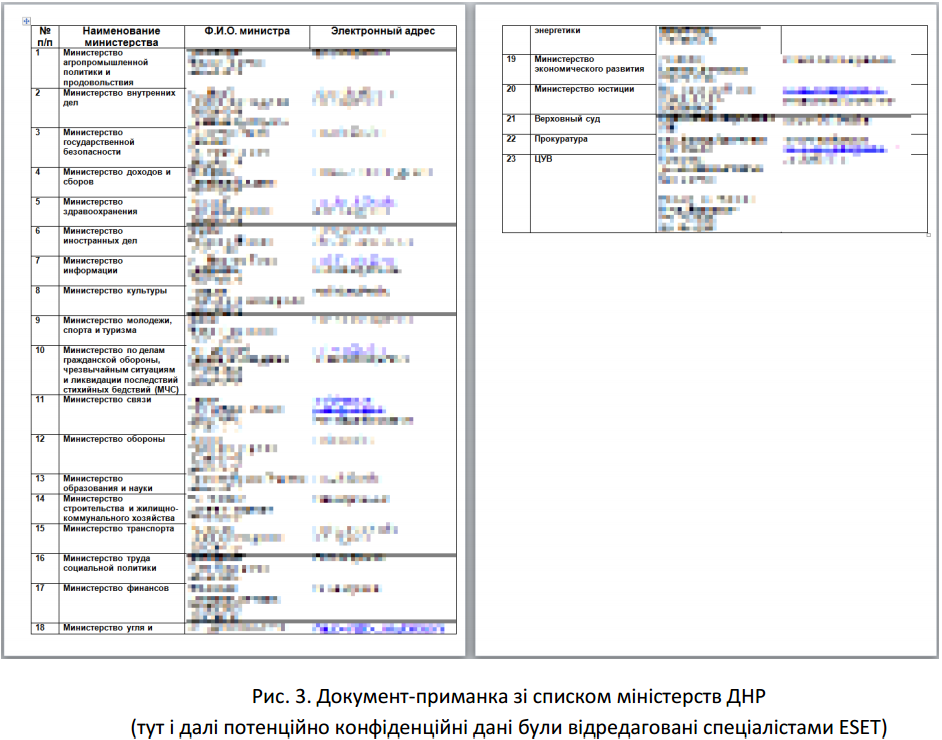

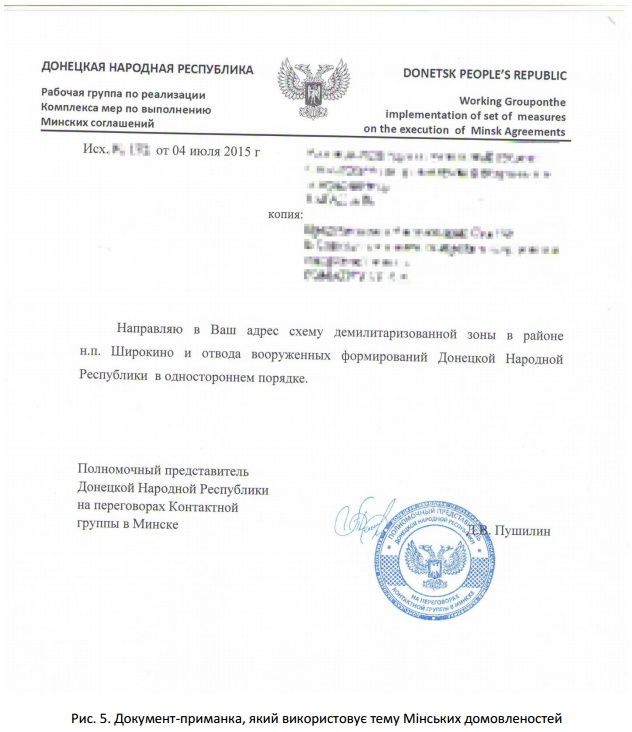

Для распространения угрозы в ходе операции Groundbait в большинстве случаев использовались фишинговые электронные письма.

"В процессе исследования мы обнаружили большое количество образцов, каждый со своим определенным ID кампании и привлекательным именем файла, чтобы вызвать интерес у жертвы", - добавил исследователь угроз ESET Антон Черепанов.

Таким образом, данная кибероперация получила название Groundbait ("Прикормка") после одной из проведенных кампаний, в рамках которой для осуществления заражения использовался прайс-лист рыболовных прикормок вместо громких тем, связанных с нынешней украинской геополитической ситуацией и войной на Донбассе, используемых в большинстве других кампаний во время проведения данной операции, чтобы заинтересовать жертву открыть вредоносное вложение.

"Для названия операции мы выбрали данный документ-приманку, который мы до сих пор не в состоянии объяснить", - продолжил Липовский. В целом, как отметили в антивирусной компании, определить источник осуществления кибератаки очень сложно.

"Согласно проведенному исследованию, можно предположить, что злоумышленники осуществляют атаки с территории Украины, а основной целью данной операции является политически мотивированный кибершпионаж", - говорится в сообщении.

"В данный момент мы можем лишь предполагать, кто стоит за сериями данных кибератак. Помимо оккупированных территорий, мишенями данной вредоносной кампании также стали украинские государственные чиновники, политики и журналисты", — заключил Липовский.

В целом, после анализа тактики, методов и процедур, которые используются группой вредоносных программ Prikormka, специалисты ESET обнаружили, что мишенями киберпреступников становились отдельные лица, а не компании.

"Даже в случае обнаружения угрозы в корпоративной среде не было зафиксировано никаких боковых движений — метод, который используется для осуществления передовых кибератак. Специалисты ESET подозревают, что группа киберпреступников работает в Украине, где находится большинство жертв злоумышленников. Учитывая это и характер атак, действия злоумышленников классифицируются как операции кибернаблюдения", - резюмируется в отчете.

Напомним, накануне СБУ заблокировала канал связи боевиков ДНР/ЛНР с российскими спецслужбами.

Ранее киберполиция совместно с компаниями ESET, Cys Centrum и CERT-Bund нашла в Украине бот-сервер, управляющий крупнейшей сетью.